Drive-by-Download 공격은 보안 취약점이 있는 사용자는 웹 서핑 만으로도 악성코드에 감염될 수 있기 때문에 더욱 위험하며, 사용하는 프로그램들을 항상 최신버전으로 유지하는것이 좋다.

공격방식

– 사용자 컴퓨터에 악성코드가 다운로드 되는 경우.

– 많은 사용자들이 접하는 광고를 통한 악성코드 전파.

– 악성 컨텐츠를 설치하도록 유도.

– 사용자 컴퓨터에 악성코드가 다운로드 되는 경우.

– 많은 사용자들이 접하는 광고를 통한 악성코드 전파.

– 악성 컨텐츠를 설치하도록 유도.

급증 원인?

– Exploit kit을 손쉽게 구입할 수 있음.

(Exploit kit은 매우 정교하고 자동화되어 가능한 많은 웹 서버에 손쉽게 전파할 수 있다.)

– 웹브라우져에 복잡도 증가.

(플로그-인, 에드-온, 그리고 브라우져에 버전 수가 증가함에 따라 이를 악용해 자신의 킷에 추가할 수 있는 취약점의 수도 증가하고 있다.)

– 자바 스크립트와 다른 스크립트 컴포넌트를 악의적으로 사용

– Exploit kit을 손쉽게 구입할 수 있음.

(Exploit kit은 매우 정교하고 자동화되어 가능한 많은 웹 서버에 손쉽게 전파할 수 있다.)

– 웹브라우져에 복잡도 증가.

(플로그-인, 에드-온, 그리고 브라우져에 버전 수가 증가함에 따라 이를 악용해 자신의 킷에 추가할 수 있는 취약점의 수도 증가하고 있다.)

– 자바 스크립트와 다른 스크립트 컴포넌트를 악의적으로 사용

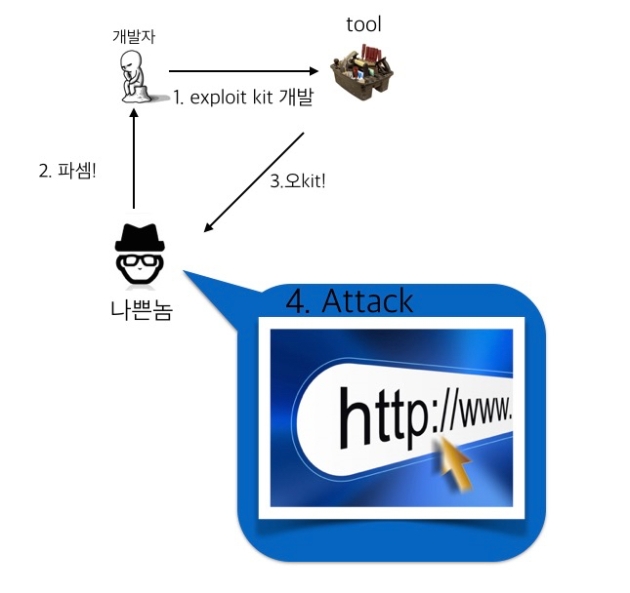

[그림]툴킷 진행 과정

DBD는 경고 없이 일어나기 때문에 극소수만이 피할 수 있다. 즉, 대다수는 공격을 피할 수 없기 때문에 아주 위협적인 공격 방법 중 하나이다.

댓글

댓글 쓰기